Armitage - Cyber Attack Management for Metasploit

総当たり探索。対象マシンのOSバージョンやサービスポートに合わせて複数の脆弱性を自動的に探索する。

Armitage FAQ - Cyber Attack Management for Metasploit

5.4 Automatic Exploitation

「Hail Mary」

ターゲットに関連するエクスプロイトを見つけ、既知の情報を使用してエクスプロイトをフィルタリングし、最適な順序に並べ替えます。

この機能はすべての可能なシェルを見つけるわけではありませんが、他に何を試すべきかわからない場合には良いオプションです。

Hail Mary:Ave Maria(ラテン語)の英語読み。一か八か。運を天に任せる。などの意味があるようです。

- Metasploit で使うデータベースを起動する

- データベースの初期化を行う

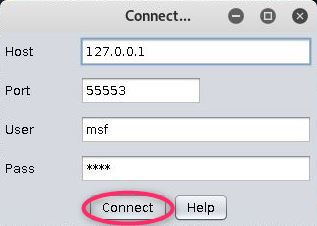

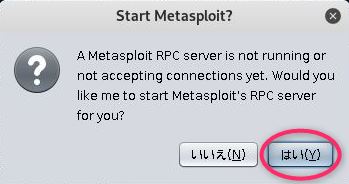

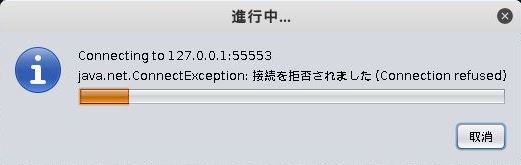

- Armitage を起動する

root@kali:~# service postgresql restart root@kali:~# msfdb init [i] Database already started [i] The database appears to be already configured, skipping initialization root@kali:~# armitage [*] Starting msfrpcd for you. WARNING: An illegal reflective access operation has occurred WARNING: Illegal reflective access by sleep.engine.atoms.ObjectAccess (file:/usr/share/armitage/armitage.jar) to method java.lang.ProcessImpl.getErrorStream() WARNING: Please consider reporting this to the maintainers of sleep.engine.atoms.ObjectAccess WARNING: Use --illegal-access=warn to enable warnings of further illegal reflective access operations WARNING: All illegal access operations will be denied in a future release [*] MSGRPC starting on 127.0.0.1:55553 (NO SSL):Msg... [*] Used the tab method: 10.0.2.15 [*] Warning: @(armitage.ConsoleQueue@388d3b70, 'x', '[-] Connection already established. Only one connection is allowed at a time. [-] Run db_disconnect first if you wish to connect to a different data service. Current connection information: [*] Connected to msf. Connection type: postgresql. ') at preferences.sl:425 [*] Starting Cortana on 10.0.2.15 [*] Creating a default reverse handler... 0.0.0.0:3036 [*] MSGRPC ready at 2019-09-08 01:38:21 +0900. [*] Remote Exploits Synced

もしここで「Could not determine attack computer IP What is it?(攻撃コンピューターのIPを特定できませんでした)」と出たら、自身の IP を特定できていないので、Kali Linux の IP を入力する(攻撃先ではない)。

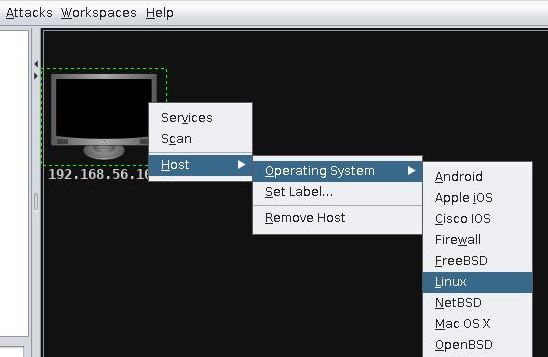

また、まだ一度も攻撃をかけたことがなく、攻撃先PCが表示されていない場合「メニューバー」の [Hosts] → [Add Hosts...] から攻撃先を登録する(例:Metasploitable2 の 192.168.56.105)。その後、登録されたホストを右クリックし [Host] → [Operating System] → [Linux]としておく。

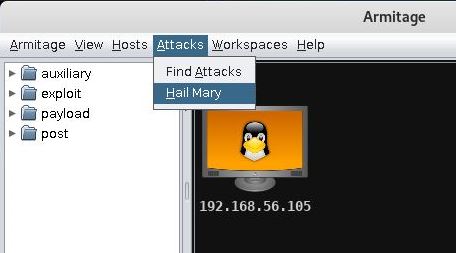

Hail Mary

Armitage の「メニュー」から [Attacks] → [Hail Mary] を選択。

開始すると、Hail Maryは現在のワークスペースのホストで大量のエクスプロイトを起動します。 このアクションに隠密性はありません。 何百ものエクスプロイトを不器用に立ち上げることがあなたのやりたいことであるならば、はいを押してください。

[Listing sessions in XX seconds] の後で Hail Mary のプロンプトが開く。

エクスプロイトやペイロードの探索が始まり、多数の攻撃手段を総当たりで抜き出してくれるものなのだが、今回うまく動作しなかった。

要解決