脆弱性診断実習用アプリ BadTodo 関連投稿へのリンク一覧です。

BadTodo - 1 準備

BadTodo - 2 ZAPでのスキャン

BadTodo - 3.1 SQLインジェクション 認証の回避

BadTodo - 3.2 SQLインジェクション 非公開情報の漏洩

BadTodo - 3.3 SQLインジェクション DB情報の取得

BadTodo - 3.4 SQLインジェクション ID/パスワードの取得

BadTodo - 3.5 SQLインジェクション 情報の改ざん・追加・削除

BadTodo - 3.6 SQLインジェクション MariaDBのパスワード取得

BadTodo - 3.7 SQLインジェクション idパラメータに対して

BadTodo - 3.8 SQLインジェクション sqlmapを使う

BadTodo - 3.9 SQLインジェクション 対策方法

BadTodo - 3.10 ブラインドSQLインジェクション (Boolean-Based) 練習

BadTodo - 4.1 XSS(クロスサイト・スクリプティング)

BadTodo - 4.1.1 XSS 対策方法(HttpOnly属性の付与)

BadTodo - 4.2 XSS ログイン画面で

BadTodo - 4.3 XSS ID毎のTodo一覧画面

BadTodo - 4.4 XSS Todoの削除画面

BadTodo - 4.5 XSS マイページ

BadTodo - 4.6 XSS パスワード変更ページ

BadTodo - 4.7 XSS Todo詳細ページ

BadTodo - 4.8 XSS 対策方法(エスケープ処理)

BadTodo - 4.9 DOM Based XSS

BadTodo - 4.10 XSS URL属性値に対して

BadTodo - 5 オープンリダイレクト

BadTodo - 6 ディレクトリトラバーサル

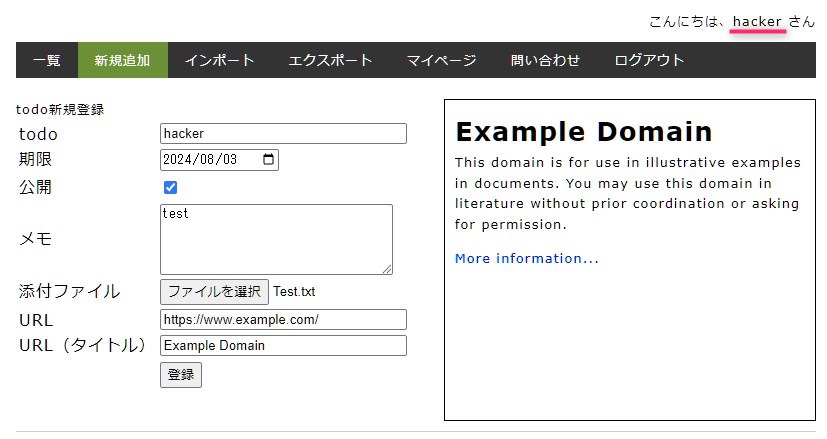

BadTodo - 7 リモート・ファイルインクルード(RFI)

BadTodo - 8.1 OS コマンド・インジェクション(リモートコード実行。CVE-2012-1823)

BadTodo - 8.2 OS コマンド・インジェクション(内部でシェルを呼び出す関数)

BadTodo - 9 Server Side Code Injection - PHP Code Injection

BadTodo - 10.1 CSRF(クロスサイト・リクエスト・フォージェリ)

BadTodo - 10.5 CSRF(対策)

BadTodo - 10.6 CSRF対策トークンの不備

BadTodo - 10.7 XSSによるCSRF対策の突破

BadTodo - 11 HTTP ヘッダ・インジェクション

BadTodo - 12 メールヘッダ・インジェクション

BadTodo - 13.1 クリックジャッキング

BadTodo - 13.2 クリックジャッキング 対策方法(X-Frame-Optionsヘッダ)

BadTodo - 14 セッション管理の不備

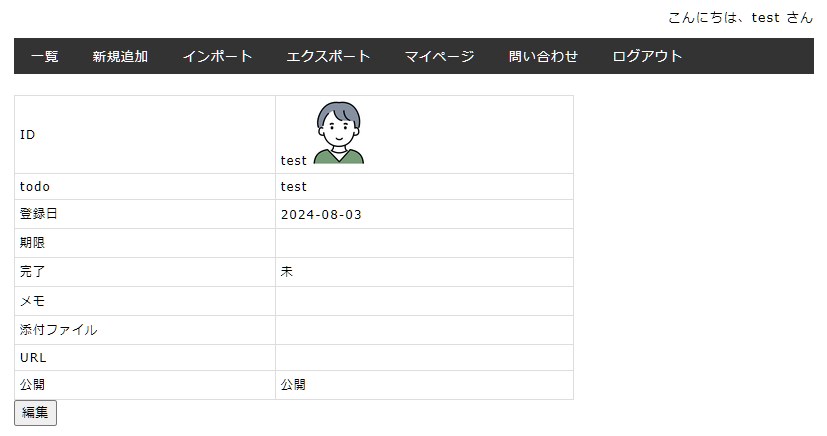

BadTodo - 15 アクセス制御や認可制御の欠落

BadTodo - 16 バッファオーバーフロー

BadTodo - 17.1 認証(パスワードの強度・ログアウト)

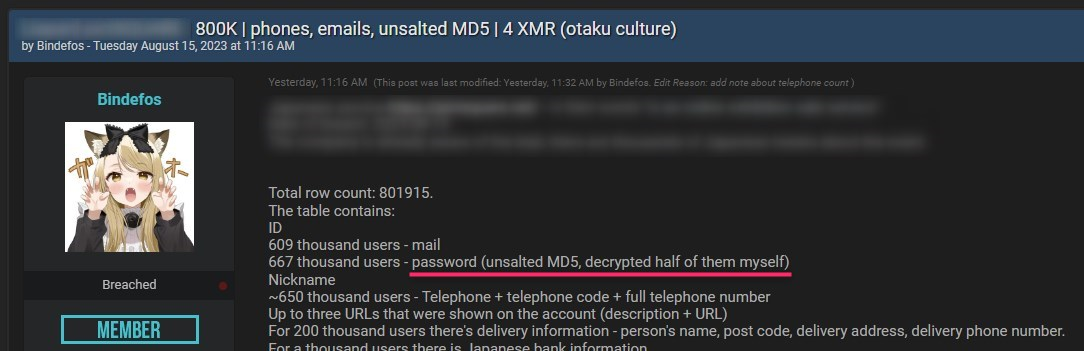

BadTodo - 17.2 補足 保存するパスワードのハッシュ化

BadTodo - 17.3 パスワードハッシュ化の目的

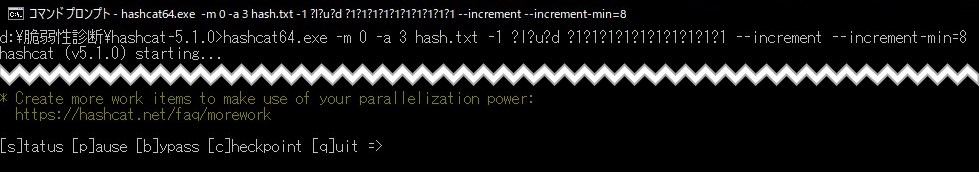

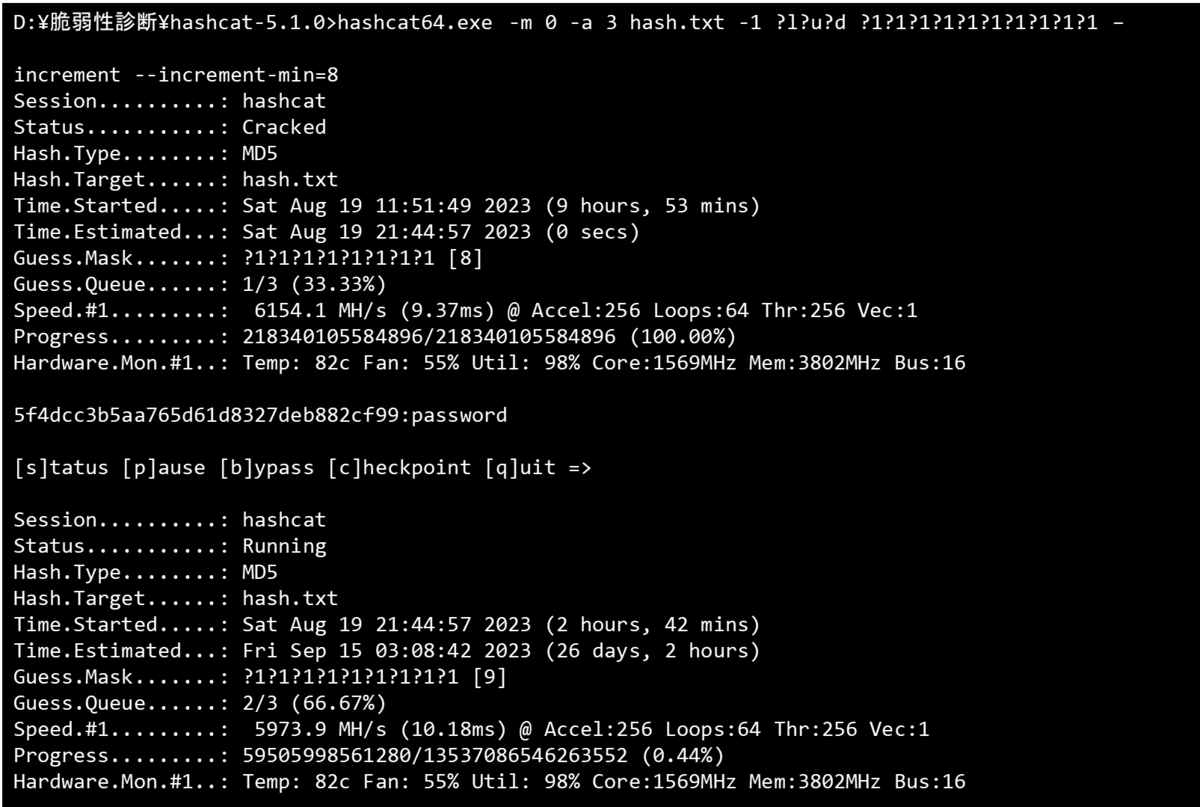

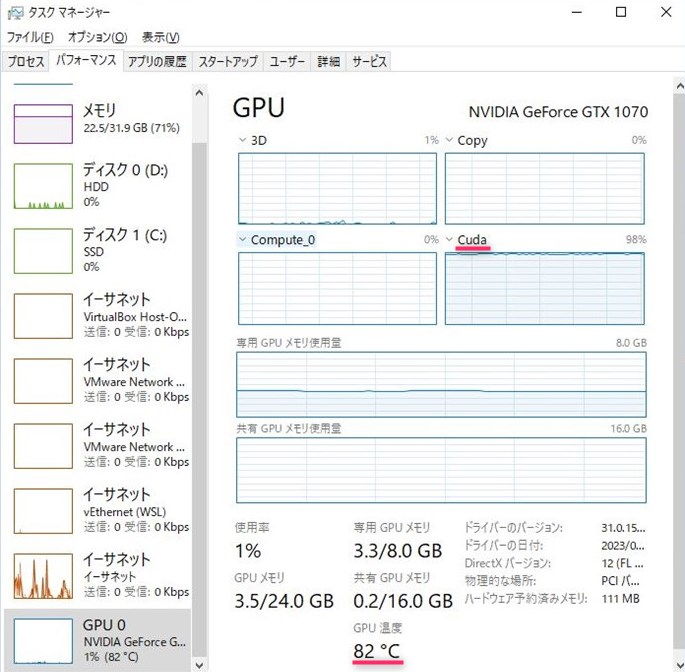

BadTodo - 17.4 ハッシュの解析(hash cat を使う)

BadTodo - 18 クローラへの耐性

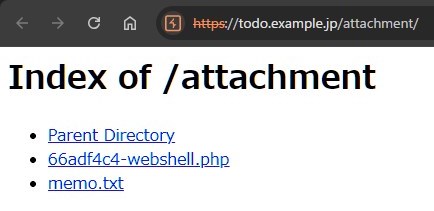

BadTodo - 19 ディレクトリ・リスティング

BadTodo - 20 A4:2017 - XML外部エンティティ参照 (XXE)

BadTodo - 21 A10:2021 - サーバーサイドリクエストフォージェリ(SSRF)

BadTodo - 22 A8:2017 - 安全でないデシリアライゼーション

BadTodo - 23 evalインジェクション

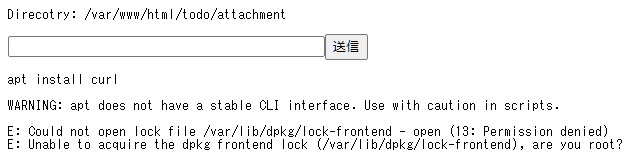

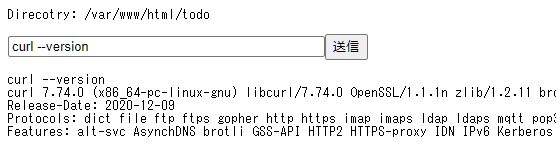

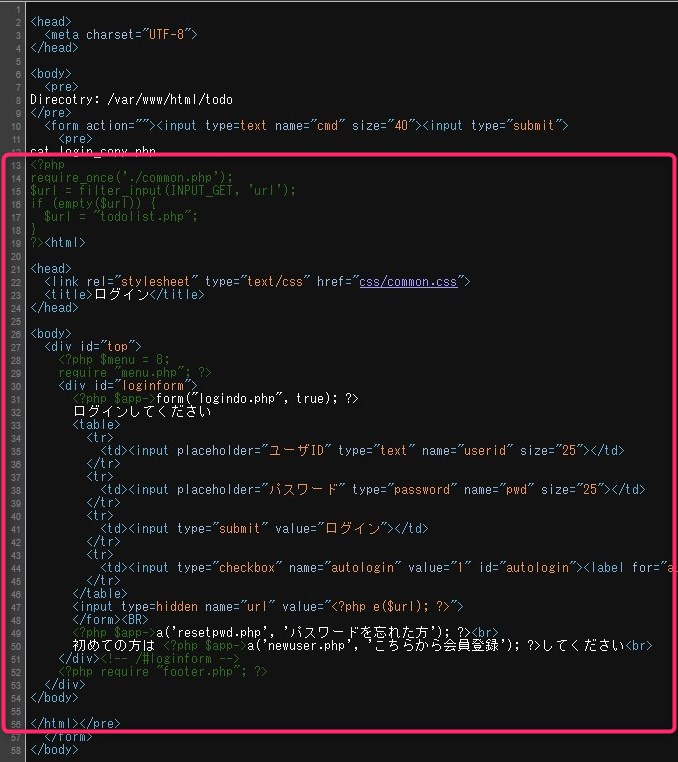

BadTodo - 24 適切でないアップロートファイル制限

BadTodo - 25.1 色々混ぜてやってみる1(XSS - CSRF -WebShell)

BadTodo - 25.2 色々混ぜてやってみる2(XSS - CSRF -WebShell)

BadTodo - 26.1 NULLバイト攻撃(+ファイルインクルード)

BadTodo - 26.2 NULLバイト攻撃(+SQLインジェクション)

BadTodo - 26.3 NULLバイト攻撃(+XSS)

BadTodo - 26.4 NULLバイト攻撃(POSTリクエストの場合)

BadTodo - 27 TOCTOU競合

BadTodo - 28 レースコンディション

BadTodo - 29 キャッシュからの情報漏洩

BadTodoは以下の脆弱性を網羅しています

IPA 安全なウェブサイトの作り方 第7版より

1.1 SQLインジェクション

1.2 OSコマンド・インジェクション

1.3 パス名パラメータの未チェック/ディレクトリ・トラバーサル

1.4 セッション管理の不備

1.5 クロスサイト・スクリプティング

1.6 CSRF(クロスサイト・リクエスト・フォージェリ)

1.7 HTTPヘッダ・インジェクション

1.8 メールヘッダ・インジェクション

1.9 クリックジャッキング

1.10 バッファオーバーフロー

1.11 アクセス制御や認可制御の欠落

ウェブ健康診断仕様より

(安全なウェブサイトの作り方との重複点をグレーアウト)

1 (A) SQL インジェクション

2 (B) クロスサイト・スクリプティング

3 (C) CSRF(クロスサイト・リクエスト・フォージェリ)

4 (D) OS コマンド・インジェクション

5 (E) ディレクトリ・リスティング

6 (F) メールヘッダ・インジェクション

7 (G) パス名パラメータの未チェック/ディレクトリ・トラバーサル

8 (H) 意図しないリダイレクト(オープンリダイレクト)

9 (I) HTTP ヘッダ・インジェクション

10 (J) 認証

11 (K) セッション管理の不備

12 (L) 認可制御の不備、欠落

13 (M) クローラへの耐性

OWASP Top 10 2017(重複をグレーアウト)

A1:2017 - インジェクション(A03:2021- インジェクション)

BadTodo - 3 SQLインジェクション

BadTodo - 8 OS コマンド・インジェクション

BadTodo - 9 Server Side Code Injection

A2:2017 - 認証の不備(A07:2021-識別と認証の失敗)

BadTodo - 17 認証(パスワードの強度・ログアウト)

(パスワードをデータストアに保存する際に、プレーンテキストのままで保存している)

BadTodo - 3.4 SQLインジェクション ID・パスワードの取得

(セッション識別子がURLの一部として露出してしまっている)

(ログイン後にセッション識別子を使いまわしている)

(セッションIDを正しく無効化していない)

BadTodo - 14 セッション管理の不備

A3:2017 - 機微な情報の露出

BadTodo - 17 認証(パスワードの強度・ログアウト)

BadTodo - 3.4 SQLインジェクション ID・パスワードの取得

A4:2017 - XML 外部エンティティ参照(XXE) (A05:2021-セキュリティの設定ミス)

BadTodo - 20 XML外部エンティティ参照 (XXE)

A5:2017 - アクセス制御の不備(A01:2021-アクセス制御の不備)

BadTodo - 15 アクセス制御や認可制御の欠落

BadTodo - 10 CSRF(クロスサイト・リクエスト・フォージェリ)

BadTodo - 19 ディレクトリ・リスティング

A6:2017 - 不適切なセキュリティ設定(A05:2021-セキュリティの設定ミス)

BadTodo - 19 ディレクトリ・リスティング

(詳細なエラーメッセージの表示)

BadTodo - 3 SQLインジェクション

BadTodo - 6 ディレクトリトラバーサル

A7:2017 - クロスサイトスクリプティング (XSS)

BadTodo - 4 XSS(クロスサイト・スクリプティング)

A8:2017 - 安全でないデシリアライゼーション(A08:2021-ソフトウェアとデータの整合性の不具合)

BadTodo - 22 A8:2017 - 安全でないデシリアライゼーション

A9:2017 - 既知の脆弱性のあるコンポーネントの使用(A06:2021-脆弱で古くなったコンポーネント)

(ソフトウェアが脆弱な場合やサポートがない場合、また使用期限が切れている場合)

BadTodo - 8.1 OS コマンド・インジェクション(リモートコード実行。CVE-2012-1823)

A10:2017 - 不十分なロギングとモニタリング(A09:2021-セキュリティログとモニタリングの失敗)

(ログと監視が不十分で、組織が知らないうちに攻撃者に脆弱性を突かれること)(ロギングとモニタリングに関しては、ブラックボックスでの診断は難しく、ソースコード診断になるかと思います。[https://github.com/ockeghem/badtodo/blob/main/docs/vulnerabilities.md:title])

OWASP Top 10 2021

A01:2021-アクセス制御の不備

BadTodo - 15 アクセス制御や認可制御の欠落

BadTodo - 10 CSRF(クロスサイト・リクエスト・フォージェリ)

BadTodo - 19 ディレクトリ・リスティング

A02:2021-暗号化の失敗

BadTodo - 17 認証(パスワードの強度・ログアウト)

(SSL(TLS)の設定)

(HSTS)

(パスワードの平文保存)

A03:2021-インジェクション

BadTodo - 4 XSS(クロスサイト・スクリプティング)

BadTodo - 3 SQLインジェクション

BadTodo - 8 OS コマンド・インジェクション

BadTodo - 9 Server Side Code Injection

A04:2021-安全が確認されない不安な設計

BadTodo - 18 クローラへの耐性

(CWE-256 パスワードなどのアカウント情報が平文のまま格納されている問題)

BadTodo - 3.4 SQLインジェクション ID・パスワードの取得

(CWE-434 適切でないアップロートファイル制限)

BadTodo - 23 適切でないアップロートファイル制限 CWE-434

(CWE-598 GETリクエストのクエリ文字列からの情報漏洩)

BadTodo - 14 セッション管理の不備

A05:2021-セキュリティの設定ミス

A4:2017 - XML 外部エンティティ参照 (XXE)

BadTodo - 19 ディレクトリ・リスティング

(詳細なエラーメッセージの表示)

BadTodo - 3 SQLインジェクション

BadTodo - 6 ディレクトリトラバーサル

(クッキーへの機密情報の保存)

BadTodo - 15 アクセス制御や認可制御の欠落

(クッキーのセキュア属性不備)

BadTodo - 14 セッション管理の不備

(HttpOnly属性不備)

BadTodo - 4.1.1 XSS 対策方法(HttpOnly属性の付与)

(セキュリティヘッダの不備)

A06:2021-脆弱で古くなったコンポーネント

(ソフトウェアが脆弱な場合やサポートがない場合、また使用期限が切れている場合)

8.1 OS コマンド・インジェクション(リモートコード実行。CVE-2012-1823)

A07:2021-識別と認証の失敗

BadTodo - 17 認証(パスワードの強度・ログアウト)

(パスワードをデータストアに保存する際に、プレーンテキストのままで保存している)

BadTodo - 3.4 SQLインジェクション ID・パスワードの取得

(セッション識別子がURLの一部として露出してしまっている)

(ログイン後にセッション識別子を使いまわしている)

(セッションIDを正しく無効化していない)

BadTodo - 14 セッション管理の不備

A08:2021-ソフトウェアとデータの整合性の不具合

安全でないデシリアライゼーション

BadTodo - 22 A8:2017 - 安全でないデシリアライゼーション

A09:2021-セキュリティログとモニタリングの失敗

(ログと監視が不十分で、組織が知らないうちに攻撃者に脆弱性を突かれること)(ロギングとモニタリングに関しては、ブラックボックスでの診断は難しく、ソースコード診断になるかと思います。[https://github.com/ockeghem/badtodo/blob/main/docs/vulnerabilities.md:title])

(ログからの情報漏洩)

A10:2021-サーバーサイドリクエストフォージェリ(SSRF)

BadTodo - 21 サーバーサイドリクエストフォージェリ(SSRF)

BadTodo は

安全なWebアプリケーションの作り方 第2版

にも対応しています。各脆弱性への対応策もまだ記述できていませんので作成を続けていきます。

[https://www.sbcr.jp/product/4797393163/:embed:cite]