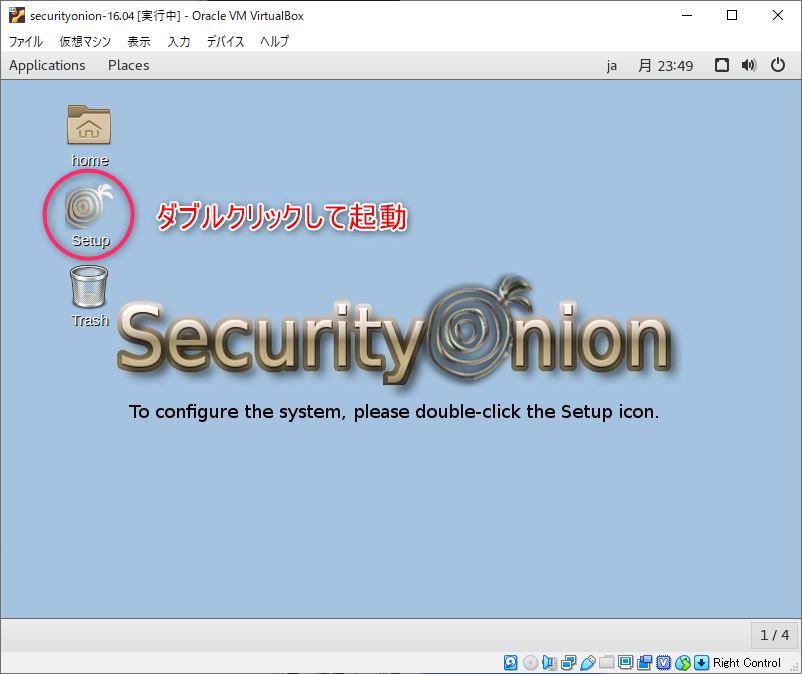

セットアップ https://securityonion.readthedocs.io/en/latest/production-deployment.html#setup

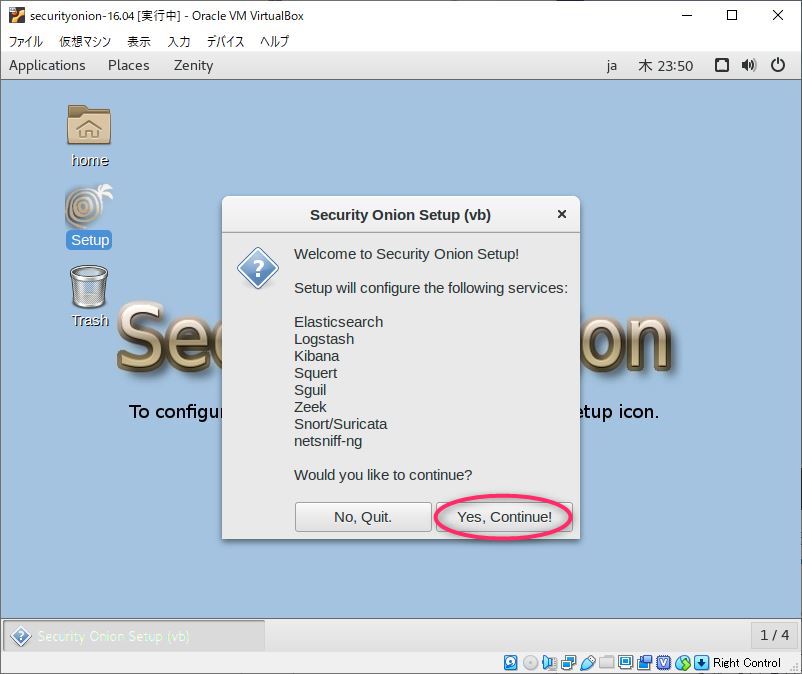

SecurityOnion には次のような多数のオープンソースツールが含まれている。

Elasticsearch : 全文検索に特化した検索・分析エンジン。

Logstash :サーバーサイドのデータ処理パイプライン。複数のソースから同時にデータを取り込み、変換してElasticsearchなどの格納庫(スタッシュ)に送信する。

Kibana : Elasticsearchのデータをチャートやグラフで可視化する。

ELK Stack: Elasticsearch、Logstash、Kibana | Elastic

Squert : Sguilデータベースに保存されているイベントデータ(一般的にはIDSアラートデータ)を表示する。

Sguil : ネットワークセキュリティ監視(NSM)とIDSアラートの分析のためのフリーソフトウェアコンポーネントのコレクション。Snortからのアラートデータ、SANCPからのセッションデータを統合する。

Zeek : ネットワークトラフィックアナライザー。

Snort/Suricata : リアルタイムパケット解析&パケットログの機能を持つ侵入検知システム / 同じく侵入検知・防御システム。

netsniff-ng : Linuxネットワークアナライザーおよびネットワーキングツールキット。

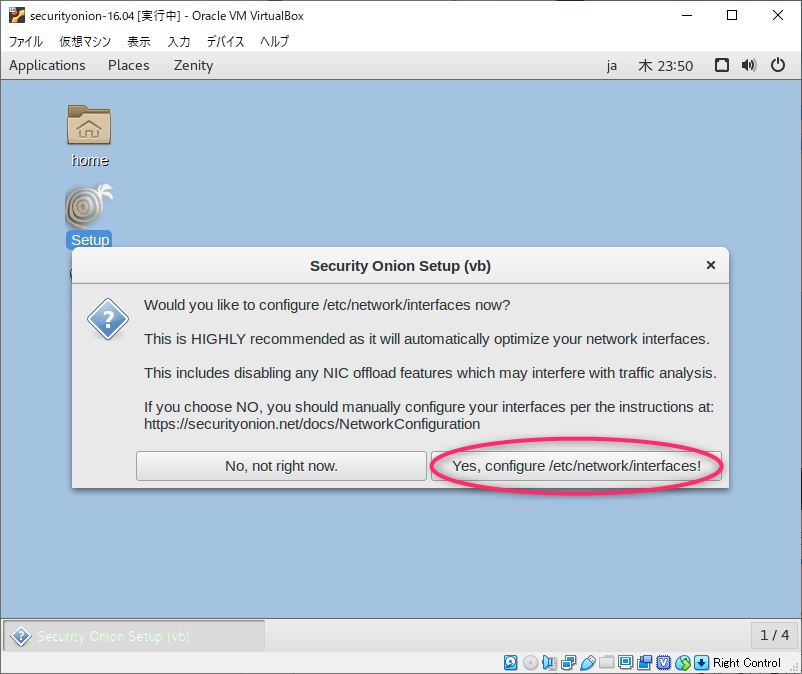

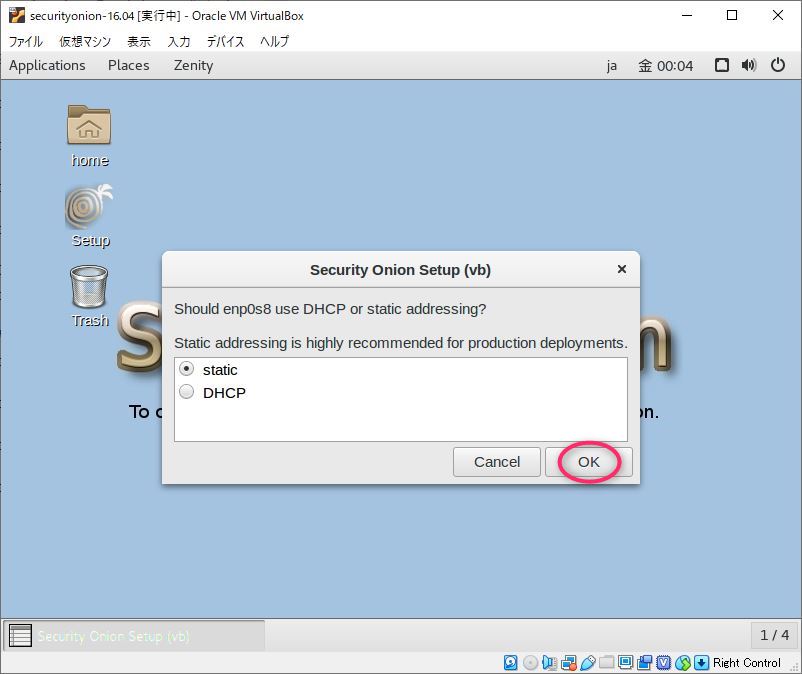

Staticで「OK」(DHCPでもいいけど「Staticを強く勧める」とのこと)

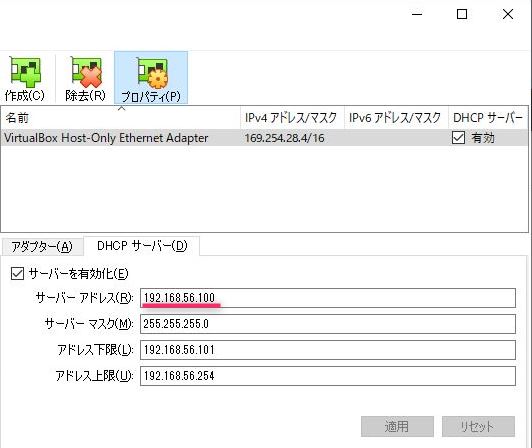

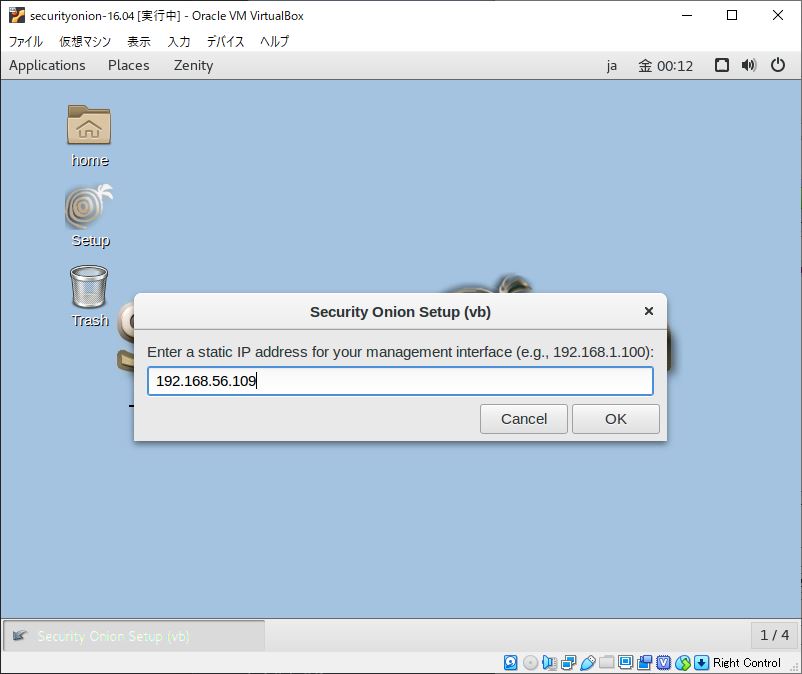

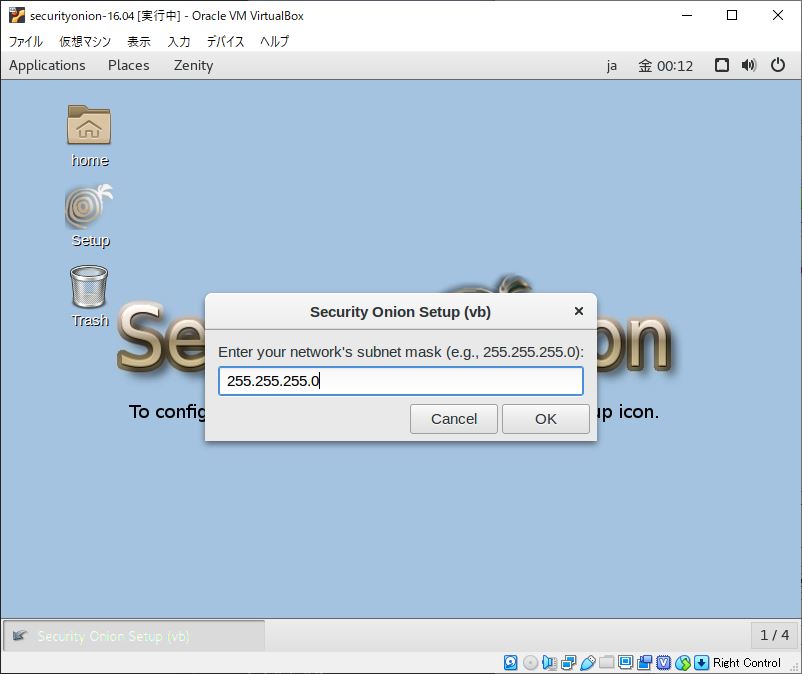

VirtualBox の初期設定だとDHCPで192.168.56.100番台のIPが振られるのでそれに合わせて他のサーバーと被らないように決める。

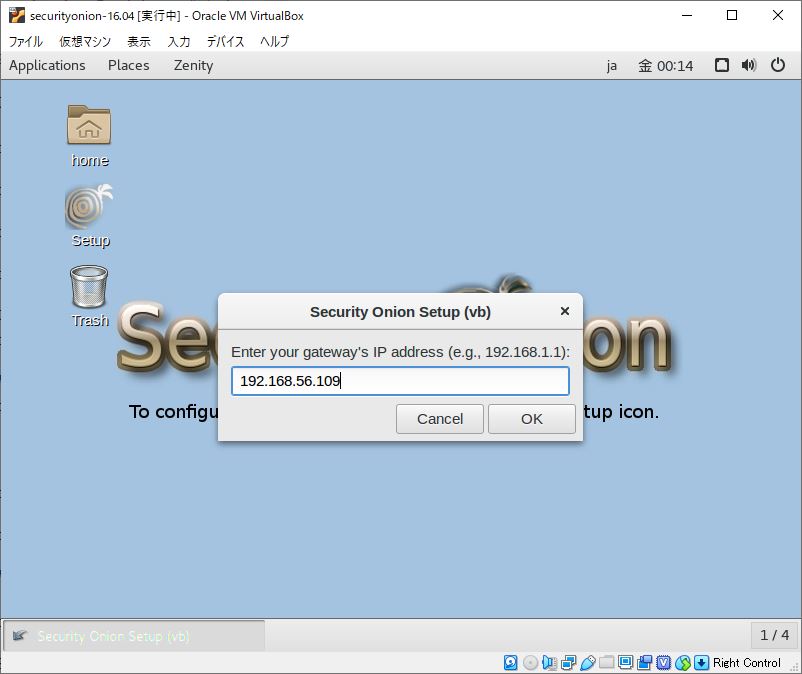

Gateway アドレス。今回は自分自身とする。

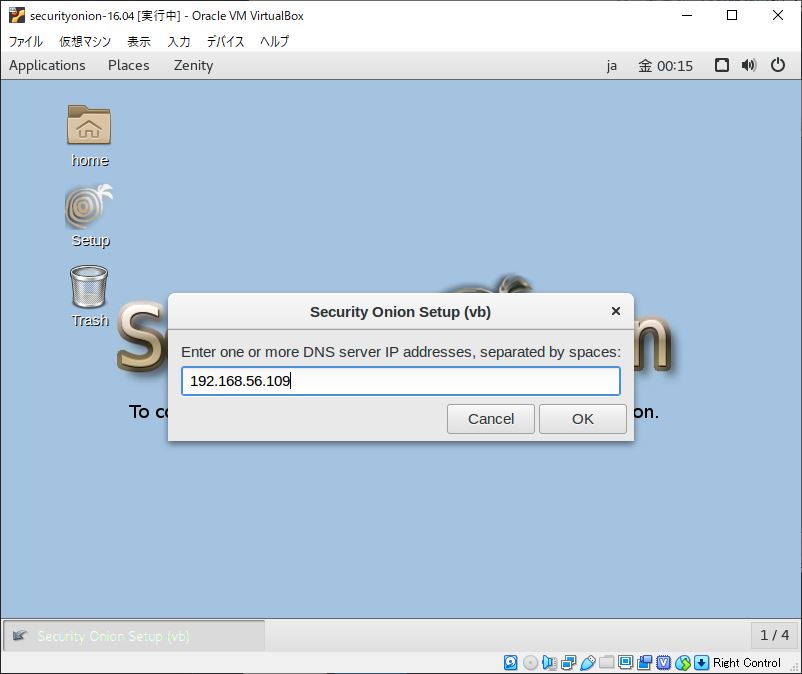

DNSサーバーも今回は自分自身。

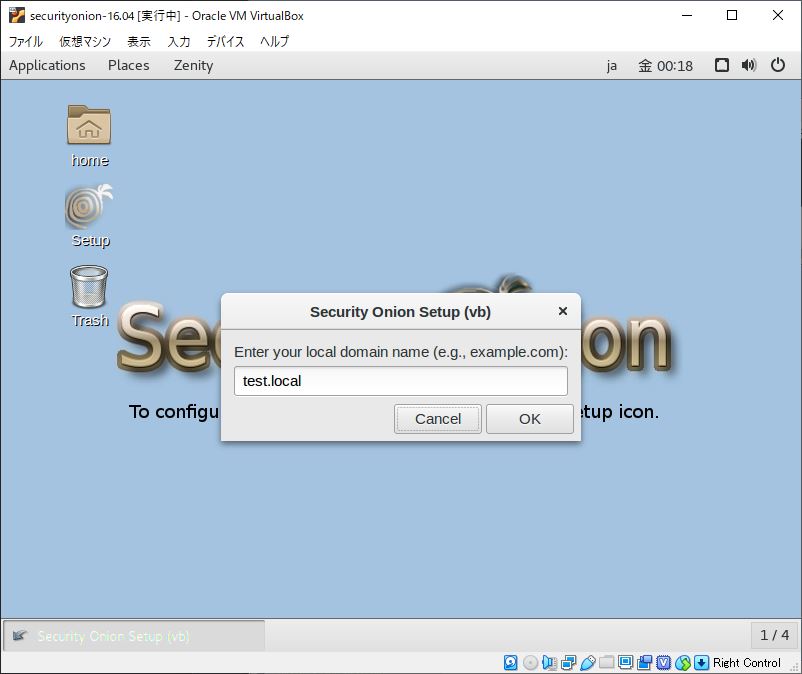

ドメイン名。テストなのでなんでもいい。

設定を確認して Yes。

再起動

再度「Setup」をクリックして SecondPhaseSetup 開始。

ネットワーク設定はさっき行ったのでスキップ。

Evaluationモード:一時的な評価用

Productionモード:本番用

https://docs.securityonion.net/en/latest/architecture.html#evaluation

https://docs.securityonion.net/en/latest/configuration.html#evaluation

IDSルールセット。デフォルトで良い。

IDSエンジン。Snortで。

パケットの取りこぼしを少なくする、リングバッファ方式のスロットル数。デフォルトで。

センサーは一台だけなので No で。

設定を再確認して、OK。

SecurityOnionで動作しているサービスの状態をチェックするコマンド。

$ sudo sostat $ sudo sostat-quick $ sudo sostat-redacted

SecurityOnion のファイヤーウォールで許可されているポートが22である。