Burp Suite - Cybersecurity Software from PortSwigger

Burp Suite 日本語版インタフェース | MBSD Blog

Burp Suite日本語ドキュメント | burp-resources-ja

Webアプリケーション用のセキュリティテストツール。Community Edition は無料。Kali にも実装されている。

BurpSuite の起動

root@kali:~# burpsuite 9月 11, 2019 9:40:46 午後 java.util.prefs.FileSystemPreferences$1 run INFO: Created user preferences directory. Your JRE appears to be version 11.0.4 from Debian Burp has not been fully tested on this platform and you may experience problems.

起動直後に上記の通り警告が出た。

"Your JRE appears to be version 12.0.1 from Oracle Corporation. Burp has not been fully tested on this platform and you may experience problems."

JREのバージョンが新しすぎてまだ Burp Suite 側で検証できていない。

JRE Warning | Burp Suite Support Center

サポートセンターの回答では「プラットフォームインストーラー版(Windowsとか)を勧める。そちらには適切なバージョンのJREがバンドルされている」とのことです。

ただ、今回は Kali に搭載されているものを使いました。

規約を読んで同意する。

とりあえず、デフォルト設定で「Next」

[Proxy] → [Options] と選択。Interface がローカルホストの 8080になっていることを確認。

[Proxy] → [Intercept] と選択。[Intercept is on] をクリックし [Intercept is off] に変更する。

Firefox の設定

ブラウザーを立ち上げる

[Open menu] アイコンから [Preferences] を開く。

[Network Proxy] の項目を探し [Settings...] を開く。

[Configure Proxy] において [Manual proxy configuration] を選択する。

- [HTTP Proxy]欄に "127.0.0.1" [Port] "8080" とする。

- [Use this proxy server for all protocols] にチェックを入れる。

- [No proxy for] の欄に記載された "localhost, 127.0.0.1" を消す。

- [OK] をクリックして閉じる。

[Preferences] も閉じる。

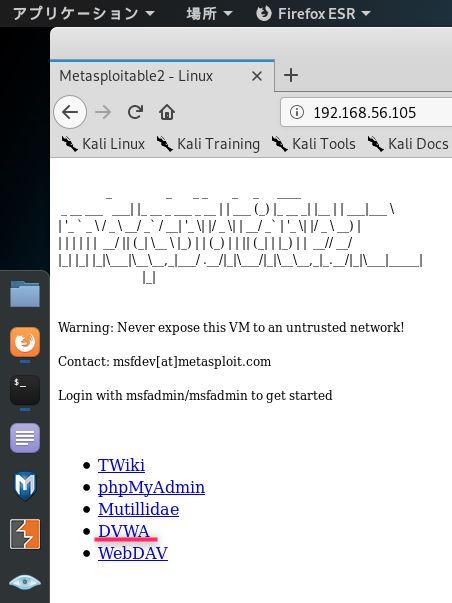

ブラウザで Metasploitable2 にアクセスする。DVWAを選択する。

(ブラウザの設定で Proxy (Burp Suite) 経由で閲覧すると設定したので、今後は Burp Suite を立ち上げていないとネットには繋がらない。)

Burp Suite での通信のキャプチャと改変

Burp Suite に戻り [Target] タブを見ると、ブラウザとサーバーの通信の内容が記録されている。

[Proxy] → [Intercept] に移り [Intercept off] から [Intercept on] に変更する。

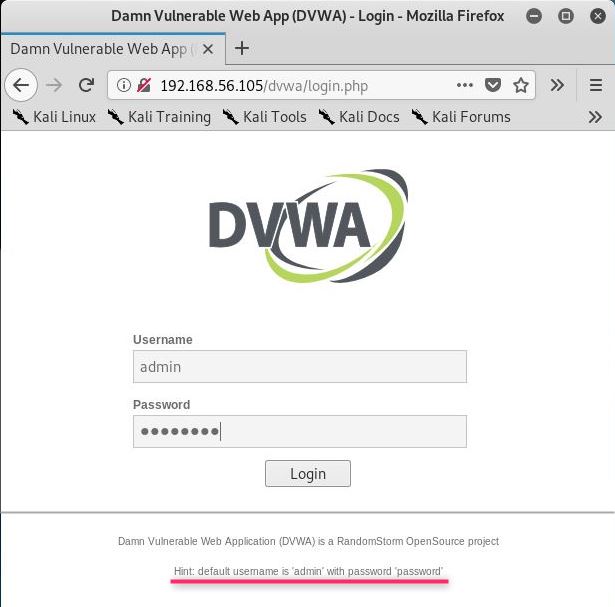

もう一度 DVWA に戻り、ログインボタンをクリックする(User : admin, Pass : password)

この時点ではまだダッシュボードには移行しない。

そのまま Burp Suite の画面に移ると、ログイン画面に入力したユーザー名とパスワードがキャプチャされている。

ここで、BurpSuite 上で "admin" を "smithy" と書き換え [Intercept off] にすると、DVWA 側でユーザー "smithy" でログインされる。

(smithy は DVWA に登録されているユーザーの一つ。Metasploitable2 のDBで確認できる。# mysql -u root -p : パスワードなしでログインできる)

このように、Local Proxy を使うことによって、ブラウザで入力したパラメータをサーバーに送信する前に変更することができる。

FireFox の Captive Portal 機能を OFF に変更する

Burp Suite に戻り [Proxy] → [HTTP history]を見ると "http://detectportal.firefox.com/" に勝手にアクセスしていることが分かる。

Captive Portalとは | OSSでのシステム構築・デージーネット

HTTPクライアントがインターネットを利用する前に、ネットワーク上の特定のWEBの参照(通常は認証目的で)を強制する技術である。Wi-Fiホットスポットの認証などで利用することができます。

Wifi スポットに接続すると認証ページに飛ぶあれですね。ただ、Burp Suite を使用する際にはノイズになるのでこの機能を OFF にします。

Firefox のアドレス欄に "about:config" と入力し設定ページに入ります。警告メッセージが表示されますが続行します。

検索ボックスに "netwrok.captive" と入力し出てきた "network.captive-potal-service.enabled" の Value を "true" から "false" に変更します。