https://knowledge.sakura.ad.jp/6286/

root@kali:~# wireshark

オプション概要 |

PORT SPECIFICATION AND SCAN ORDER: -p: Only scan specified ports Ex: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080 -F: Fast - Scan only the ports listed in the nmap-services file) -r: Scan ports consecutively - don't randomize

oot@kali:~# nmap -p 21-25 192.168.56.105 Starting Nmap 7.80 ( https://nmap.org ) at 2019-09-01 06:11 JST Nmap scan report for 192.168.56.105 Host is up (0.0014s latency). PORT STATE SERVICE 21/tcp open ftp 22/tcp open ssh 23/tcp open telnet 24/tcp filtered priv-mail 25/tcp open smtp Nmap done: 1 IP address (1 host up) scanned in 1.39 seconds

ステルスコマンドなので、SYN/ACK に対して RST を返している。

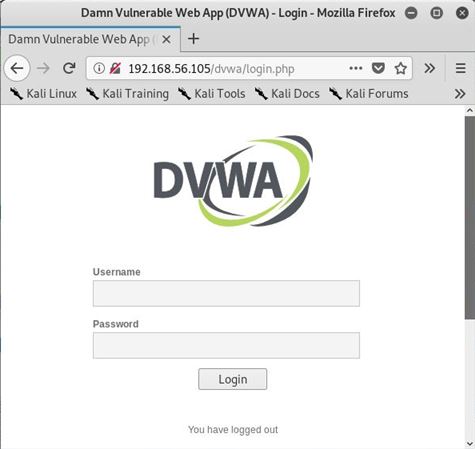

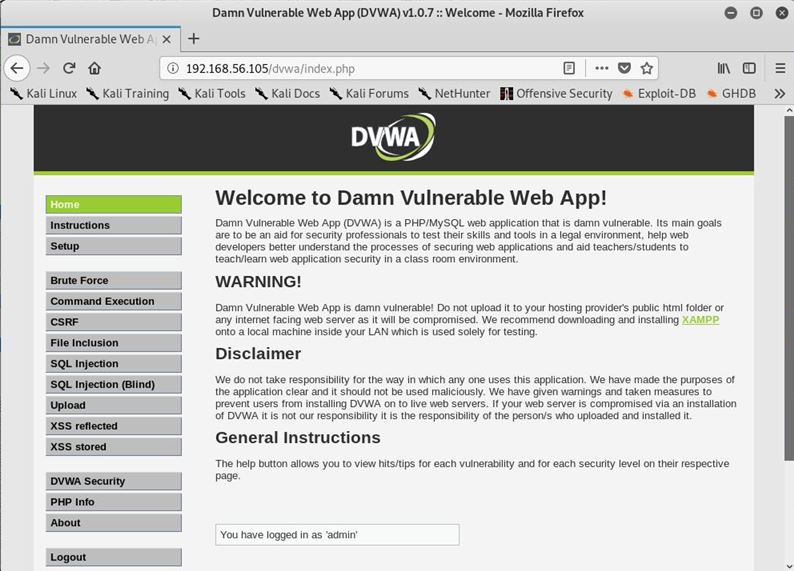

DVWA 起動 (Damn Vulnerable Web App : クソ脆弱なWebアプリ)。Username: admin Password: Password

入力したユーザー名やパスワードが見られる

[分析] → [追跡] → [HTTPストリーム] を選択すると、Kali と Metasploitable2 の通信内容が表示される。